Herzlich Willkommen zurück zur Artikelserie Sein Smartphone unter Kontrolle haben. Im ersten Teil meiner Artikelserie habe ich über die Freischaltung des Bootloaders sowie die Installation eines Custom Roms gesprochen. Wie bereits erwähnt möchte ich in diesem Teil gerne auf einige Anpassungen im System eingehen.

Sicherheits-Einstellungen für LineageOS

1. App-Berechtigungen

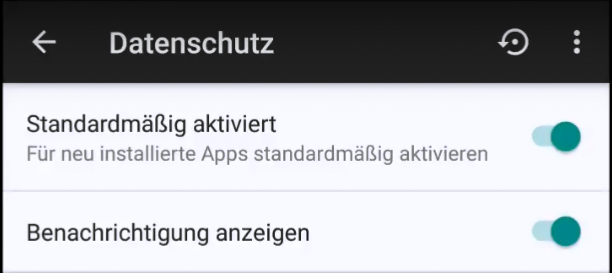

Zuerst navigieren wir zu Einstellungen > Datenschutz > Datenschutz

Hier können alle App-Berechtigungen verwaltet werden.

Die Datenschutz-Einstellungen sollten standardmäßig auf "Aktiviert" gestellt werden um alle neuen Apps automatisch zu verwalten.

Laut Google[1] können Apps folgende Berechtigungen verlangen:

- Körpersensoren

- Kalender

- Kamera

- Kontakte

- Standort

- Mikrofon

- Telefon

- SMS

- Speicher

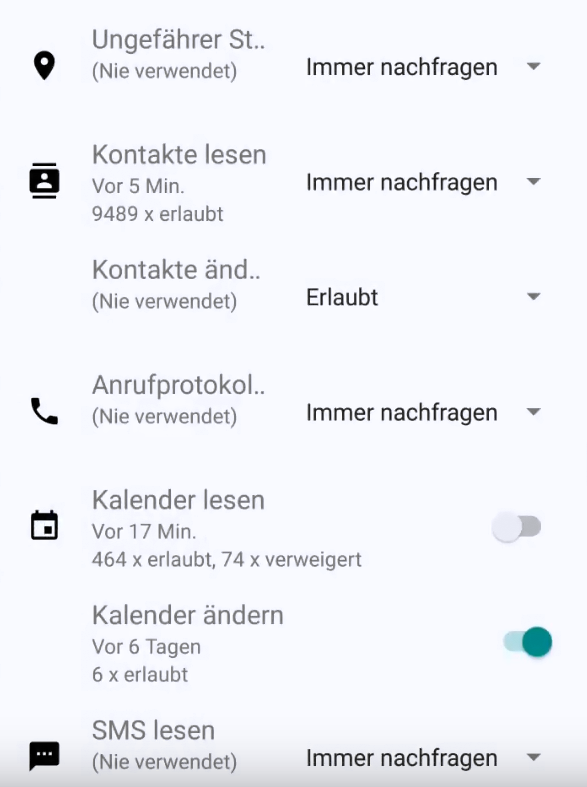

Lineage OS zeichnet alle Berechtigungszugriffe auf und diese werden als Popup bei Anwendungszugriff einer App angezeigt. Daraufhin kann man die Berechtigung für die jeweilige App auf Wunsch abändern.

Meine Empfehlung hierzu ist es nach dem Whitelist-Prinzip[2] vorzugehen und nach gesundem Verstand zu entscheiden.

Muss ein Offline-Spiel Zugriff auf meine Kontakte, meine SMS und meinen Kalender haben wenn dies nicht für die Funktion verwendet wird?

Braucht eine Kontakte-App Zugriff auf die Kontakte? Ja, in diesem Fall wird die Berechtigung benötigt. Braucht die Kontakte-App Zugriff auf deinen Standort zur Erfüllung der Funktion? Nein.

Ich hoffe ihr versteht meine Herangehensweise. Bei der Installation einer neuen App sollten die Berechtigungen noch vor der Nutzung der App festgelegt werden. Respektive auch der ein- und ausgehende Netzwerk-Verkehr welchen man mit zusätzlichen Apps wie NetGuard[3] oder AFWall[4] überwachen und sperren kann.

2. WiFi-Tracking

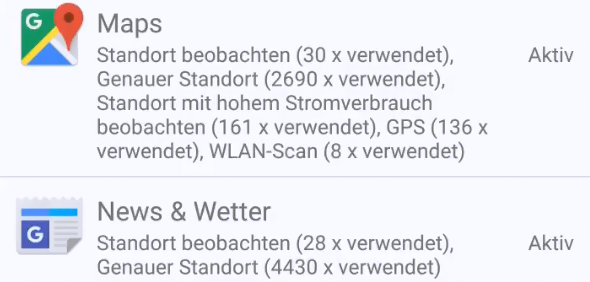

Bezugnehmend auf folgenden Post[5] rate ich euch dazu WiFi-Scanning zu deaktivieren.

In diesem Post wird erklärt, dass es egal ist ob euer WLAN ein- oder ausgeschalten ist, das Gerät trotzdem WiFi-Frames versendet die fürs Tracking benutzt werden können.

Hierzu navigiert man zu Einstellungen > Standort > Menü > WLAN-Suche > "Deaktivieren"

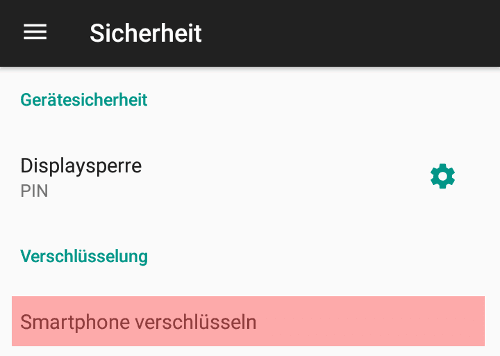

3. Verschlüsselung

Die seit Android 7 verfügbare Vollverschlüsselung welche die File-Based-Encryption (FBE) in Kombination mit Direct Boot ermöglicht, sichert das Gerät gegen den Zugriff auf die Daten bei Verlust ab.

Durch diese neue Entwicklung ist es möglich den Display-Sperrcode sowie das Entschlüsselungspasswort individuell zu setzen.

Doch egal wie gut der Schutz seitens der Entwickler ist, ist das Passwort das ausschlaggebende. Hier ein Zitat von meinem Inspirator:

Das bedeutet: Der Sinn und insbesondere die Sicherheit der Geräteverschlüsselung steht und fällt mit Qualität des verwendeten Passworts / PINs. Dieses insbesondere deshalb, weil Google noch immer keinen (softwareseitigen) Brute-Force-Schutz integriert hat, der das Gerät bspw. nach der dritten Fehleingabe einfach herunterfährt. Wir müssen uns daher vor Augen führen, dass unsere (mindestens) achstellige PIN die Hürde darstellt, die ein Angreifer (bei einem eingeschalteten Gerät) überwinden muss. Im schlechtesten Fall benötigt ein Angreifer, der die PIN mittels Brute-Force-Angriff »erraten« möchte mindestens 100.000.000 Versuche. Im Mittel also um die 50.000.000 Versuche. Berücksichtigen wir die 30-Sekunden Verzögerung nach 5 Fehlversuchen, so ergibt sich im Mittel der folgende Zeitaufwand: 50000000 / 5 = 10000000 Timeouts * 30 Sekunden = 300000000 Sekunden:

Minuten: 5000000

Stunden: 83333.33333

Tage: 3472.222222222222

Wochen: 496.03175

Jahre: 9.51294

Bei einem PIN mit 6 Stellen bräuchte ein Angreifer im Mittel hingegen nur 34 Tage, bei einer vierstelligen PIN gut 8 Stunden. Rein rechnerisch betrachtet stellt die Verwendung einer achtstelligen PIN auch einen versierten Angreifer vor ein Problem – außer natürlich, er kann sich eine Schwachstelle zu Nutze machen und den Vorgang beschleunigen. Unsere Überlegung klammert Geheimdienste und andere Organe mit entsprechenden finanziellen Mitteln und Manpower natürlich aus. Es wäre utopisch zu glauben, dass ein achtstelliger PIN jeden Angreifer aufhalten würde – dem ist nicht so.

Daraus schlussfolgernd ist es ratsam sowohl für Entsperrcode sowie für die Geräteverschlüsselung unterschiedliche Passwörter am besten mit 8 Zeichen zu setzen.

Aktiviert werden kann die Geräteverschlüsselung über den Punkt Sicherheit > Smartphone verschlüsseln

Nach Eingabe und Bestätigung des Passwortes muss das Gerät neugestartet werden und beim Booten wird das Passwort das erste Mal abgefragt. Während dieses Neustarts werden alle Daten des internen Speichers verschlüsselt.

Fazit

LineageOS ist ein sehr aufgeräumtes ROM ohne überflüssige Bloatware mit dem Fokus auf Datenschutz. In meinen Tests auf verschiedenen Geräten kam es nie zu gravierenden Problemen. Vor allem durch die breite Verfügbarkeit für etliche Geräte werden Bugs auch immer schneller behoben.

Da das Berechtigungssystem doch etwas komplexer als erwartet geworden ist, habe ich mich dazu entschlossen wie bereits im ersten Teil erwähnt auf App-Alternativen erst im vierten Teil darauf einzugehen.

Zu diesem Artikel hat mich die Artikel-Serie „Your Phone Your Data[6]“ von Kuketzblog inspiriert womit ich auch mein Smartphone unter Kontrolle gebracht habe.

Quellenverzeichnis

[1] https://de.wikipedia.org/wiki/Wei%C3%9Fe_Liste

[2] https://f-droid.org/en/packages/eu.faircode.netguard

[3] https://support.google.com/googleplay/answer/6270602?hl=de

Hier kannst du mehr über mich erfahren. Auch, wie du an meinen curation-rewards mitverdienen kannst.Gratuliere @xinvista, du hast von mir ein Upvote erhalten. Ich bin ein Upvote-Bot und meine Mission ist, guten Content unter #Steemit-Austria zu fördern.

Übrigens: Wenn du den Tag #steemit-austria verwendest, finde ich deine Posts noch leichter!

Erfahre mehr über mich und promote deine Beiträge im Steemit-austria slack, sowie im steemit-austria discord-channel.